אמרת2024

- 36 שאלות

- 38 תגובות

- 0% הושלמו

- equalizer סטטיסטיקות

- share שתף

Discuss, Learn and be Happy דיון בשאלות

help

brightness_4

brightness_7

format_textdirection_r_to_l

format_textdirection_l_to_r

איזה כלי מהכלים הבאים בודק דומיינים זמינים אשר דומים לדומיין נתון באמצעות יצירת גרסאות שונות של הדומיין?

1

| done | ||

מיין לפי

מוניטין: 126

URLCrazy - Checks for available domains similar to the Given domain

DMitry

❑ Linux command line application

❑ Has the ability to gather as much information as possible about a host

❖ Sub-domains

❖ Email addresses

❖ Uptime Info.

❖ TCP port scan

❖ Whois lookups

Firewalk (L4 determination)

An active reconnaissance network security tool that attempts to determine what layer 4

protocols a given IP forwarding device will pass (TCP/UDP)

❑Firewalk works by sending out TCP or UDP packets with a TTL one greater than the targeted

gateway

▪ If the gateway allows the traffic, it will forward the packets to the next hop where they will expire and

elicit an ICMP_TIME_EXCEEDED message. Else, it will likely drop the packets.

dnsmap

❑ Meant to be used by pentesters during the information gathering of infrastructure security asses.

❑ Finds IP addresses and sub-domains of a given domain using brute-force techniques.

קיבלת מידע מודיעיני על zero-day attack מתוחכם ביותר הנוטה להסוות את תוכנו, והמחשב שלך ככל הנראה נפגע. בנוסף, נודע לכם שהווירוס מייצר תקשורת עם כתובות IP כלשהן (אתם יודעים מה הן הכתובות) באינטרנט באופן תכוף. מה היא הדרך הטובה ביותר בה תבחרו על מנת להתחיל לחקור ולמצוא את הוירוס?

1

| done | ||

מיין לפי

מה לא נכון לגבי Application Proxy Firewall?

1

| done |

מצב א' - בוב מצפין הודעה עם המפתח הפרטי שלו. מצב ב' – בוב מצפין הודעה עם מפתח סימטרי שיש גם לאליס (ורק לה).

1

| done |

מיין לפי

מוניטין: 126

במקרה א' יש וידוא של הזהות של מייצר ההצפנה כי רק הוא יכול לחתום עם המפתח הפרטי שלו, אך אין סודיות כיוון שלכולם יש את המפתח הפומבי של בוב והם יכולים לקרוא את ההודעה.

במקרה ב' יש שלמות הודעה כיוון שהצפנה סימטרית מבטיחה שלמות, אך היא לא מבטיחה אימות זהות כיוון שכל מי שחולק את המפתח הסימטרי (במקרה זה רק אליס) יכל גם כן לשלוח את ההודעה, ויכול להיות שזה בוב. אין לדעת.

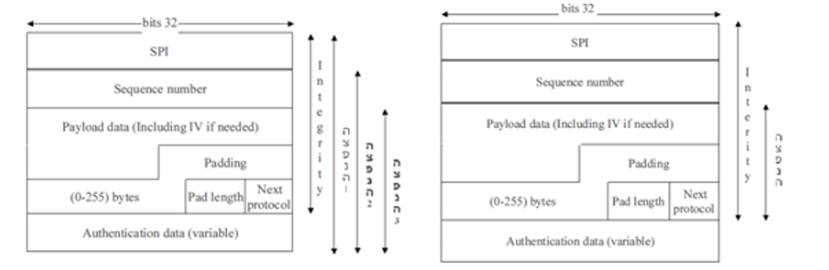

השרטוט בצד ימין מתאר את ESP HEADER ב- IPSec, ואילו השרטוט בצד שמאל מתאר שלוש חלופות ך-IPSec ESP חדש. בחר את התשובה הנכונה:

1

| done | ||

מיין לפי

במערכת של חברה קיים מאגר נתוני עובדים. המאגר מכיל פרטי התחברות, כתובות אימייל, ופרטים נוספים על העובדים. המאגר מנוהל כ-SQL database, והוא בן טבלה אחת בשם workers. במערכת קיים ממשק עבור העובדים לצפייה בפרטים ולעריכה שלהם. הממשק דורש שם משתמש וסיסמה. הממשק מאפשר שינוי כתובת האימייל של עובד לכתובת אחרת, והשאילתא שמתבצעת היא: "UPDATE workers SET email = ‘ “ + new_email + “ ‘ WHERE username = ‘ “ + username + “ ‘ AND password = ‘ “ + password + “ ‘; “ רותי רוצה לשנות לאליס את המשכורת ל-0 באמצעות הכנסת קלט לשאילתא. איזה קלט מהקלטים הבאים יאפשר לה לבצע את המתקפה?

1

| sentiment_very_satisfied |

מיין לפי

מוניטין: 126

Let's break down the input:

new_email: "alice@example.com', salary= 0" — This is injected into the email field, and it does two things:

Ends the email assignment early with "alice@example.com".

Adds a new clause to set salary = 0.

username: “ ‘ or name = ‘Alice’;" — This exploits SQL injection by using the OR clause. It makes the query select the user based on the condition that either the username matches the value or the name is Alice. The – at the end comments out the rest of the query, making the password check irrelevant.

password: "whatever" — This value is irrelevant because the query is manipulated to bypass the password check.

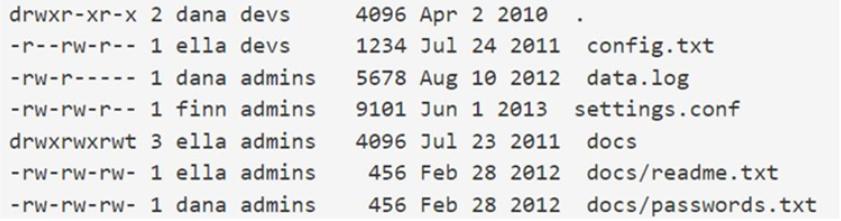

להלן תוצאת ההרצה של הפקודה Is -I במערכת קבצים מסוג Unix. ידוע כי: המשתמשים dana, ella, finn חברים בקבוצה devs המשתמש finn חבר בקבוצה admins המשתמשות dana, ella חברות בקבוצה users טענה 1: ל-ella יש הרשאות למחוק את הקובץ docs/passwords.txt טענה 2: ל-dana יש הרשאות למחוק את הקובץ docs/readme.txt

1

מיין לפי

מוניטין: 126

Key Point 1: The ability to delete a file in Unix depends on the directory's permissions, not the file's permissions.

Key Point 2: The directory docs has the "sticky bit" (t), which restricts file deletion to the file owner or the directory owner.

הערה שחר: או סופר יוזר כמו root.

Analysis:

docs/passwords.txt:

File permissions: -rw-rw-rw- (read and write for everyone).

Directory permissions for docs: drwxrwxrwt (with the sticky bit).

The sticky bit (t) means only the owner of the file (dana), the owner of the directory (ella), or the root user can delete files in this directory, regardless of other permissions.

Since ella owns the docs directory, she can delete docs/passwords.txt.

Conclusion: Assertion 1 is true.

docs/readme.txt:

File permissions: -rw-rw-rw- (read and write for everyone).

dana does not own docs/readme.txt (it’s owned by ella).

Although dana has write permissions on the file, the sticky bit on the directory prevents her from deleting it unless she owns the file or the directory, which she does not.

Conclusion: Assertion 2 is false.

Final Answer: Statement 1 is true, statement 2 is false.

מוניטין: 126

יש סטיקי ביט על התיקייה, כלומר רק הבעלים של התיקייה, הבעלים של קובץ או סופר יוזר יכולים למחוק קבצים בתיקייה.

במקרה הראשון אלה יכולה למחוק את password.txt כי היא הבעלים של התיקייה וגם יש לה הרשאות w במסגרת ה-other.

במקרה השני דנה לא יכולה למחוק את readme.txt כי היא לא הבעלים של התיקייה ולא הבעלים של הקובץ וגם לא נתון שהיא סופר יוזר.

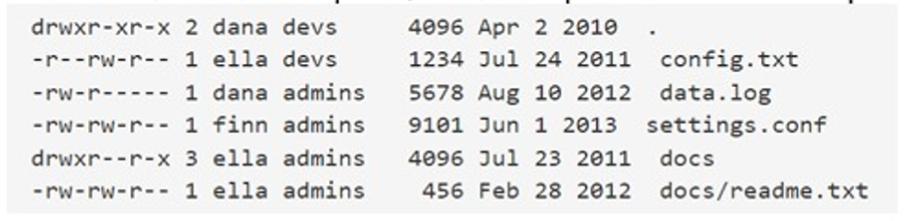

להלן תוצאת ההרצה של הפקודה Is -I במערכת קבצים מסוג Unix. ידוע כי: המשתמשים dana, ella, finn חברים בקבוצה devs המשתמש finn חבר בקבוצה admins המשתמשות dana, ella חברות בקבוצה users טענה 1: עבור קובץ config.txt, למשתמשת ella יש הרשאת rw טענה 2: המשתמש finn לא יכול לבצע כתיבה לקובץ docs/readme.txt

1

מיין לפי

מוניטין: 126

טענה 1: אמנם אלה חברה בקבוצה devs שאין להם הרשאות כתיבה, אך בכל מקרה אלה היא הבעלים של הקובץ config.txt ויש לה רק הרשאות קריאה בו. לכן טענה 1 לא נכונה.

טענה 2: פין חבר בקבוצה admins שאין להם הרשאות כתיבה לקבצים בתיקייה, על אף שיש הרשאות w לקובץ עצמו.

**לחזור על זה, לא בטוח שזה הסבר נכון.

מוניטין: 126

עבור טענה 1: נשים לב תחילה כי בתיקייה הראשונה לכולם יש הרשאות x. כמו כן, אלה חברה בקבוצת devs שאין להם הרשאות w על התיקייה ובנוסף היא גם הבעלים של הקובץ config.txt וניתן לראות שאין לה הרשאת w על הקובץ. לכן טענה 1 לא נכונה.

עבור טענה 2: finn חבר בקבוצה admins שאין להם הרשאות x על התיקייה, ולכן כלל לא יוכל לעשות דאבל קליק לתוך התיקייה ולמחוק את readme.txt על אף שעל הקובץ עצמו יש הרשאות w ל-finn.

אילו מהמשפטים הבאים נכון בהקשר ל-AES?

1

מיין לפי

מוניטין: 126

AES (Advanced Encryption Standard) is a symmetric encryption algorithm, which means it uses the same key for both encryption and decryption. AES is very fast, especially when compared to asymmetric algorithms like RSA.

RSA (Rivest-Shamir-Adleman) is an asymmetric encryption algorithm, meaning it uses a pair of keys (public and private) for encryption and decryption. RSA is generally much slower than AES due to the more complex mathematical operations involved in asymmetric encryption.

Thus, AES with a 128-bit key is faster than RSA in terms of encryption and decryption speed, which makes the statement "AES with key 128 will be slower than RSA" incorrect.