אמרת2024

- 36 שאלות

- 38 תגובות

- 0% הושלמו

- equalizer סטטיסטיקות

- share שתף

Discuss, Learn and be Happy דיון בשאלות

help

brightness_4

brightness_7

format_textdirection_r_to_l

format_textdirection_l_to_r

על פי הנלמד בכיתה, מה מהבאים אינו מהווה מטרה (objective) של אמצעי הגנה (countermeasure)?

1

| done | ||

מיין לפי

איך התבצעה המתקפה על SolarWinds?

1

| done | ||

מיין לפי

מוניטין: 126

Explanation:

The SolarWinds attack, also known as the Sunburst attack, was a supply chain attack where attackers inserted malicious code into the company's Orion software updates. This update was then distributed to thousands of SolarWinds' customers, including government agencies and large corporations. The attack allowed hackers to gain access to sensitive networks and systems.

Inserting hostile code into the software update is the specific method used in this attack.

The attack was not a DDoS attack or involved crashing servers, but rather a stealthy infiltration via trusted updates.

Thus, the primary technique was compromising the software update process to spread malicious code.

מהן 2 הדרכים שלמדנו בהרצאה ליצירת מפתחות באמצעות טוקן חד פעמי (ניסוח לא מדויק)?

1

| done |

מיין לפי

איזה משפט אינו נכון בהקשר של מנגנון Kerberos?

1

| sentiment_very_satisfied | ||

מיין לפי

מוניטין: 126

יש שימוש ב-timestamp ולכן צריך סנכרון בין השעונים, אך לכן גם זה עמיד בפני replay attack.

מוניטין: 126

3. The server contains AS and TGS.

Explanation: This statement is true. In the Kerberos architecture, there are two main components of the authentication server (AS) and the ticket granting server (TGS). The AS is responsible for authenticating users and issuing the initial Ticket Granting Ticket (TGT). The TGS issues service tickets based on the TGT to allow access to other services within the network.

4. The system relies on Symmetric Key.

Explanation: This statement is true. Kerberos primarily uses symmetric key cryptography for authentication. Each user and service has a shared secret key known only to them and the Kerberos server. This symmetric key is used to encrypt and decrypt the tickets and messages exchanged, ensuring confidentiality and integrity.

5. The TGT (Ticket Granting Ticket) is used to obtain additional tickets for other applications.

Explanation: This statement is true. The TGT is issued by the AS after the initial authentication. Once a client has the TGT, it can use it to request service tickets from the TGS for specific applications or services within the network without needing to re-authenticate. This allows for a seamless user experience while maintaining security.

מהו מהבאים יתרון של שיטת Cipher block chaining?

1

| done | ||

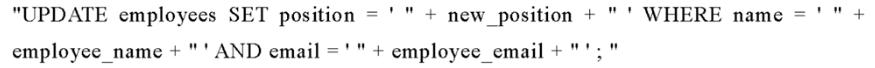

במערכת של חברה קיים מאגר של נתוני העובדים. המאגר מנוהל כ- SQL database, והוא בן טבלה בשם workers אשר מכילה עמודות בשמות: name, email, position, וטבלה נוספת בשם passwords. על מנת לעדכן position של עובד, מבצעים את השאילתא הבאה: איב רוצה לשנות את ה-position של בוב ל-Manager וגם למחוק את כל הרשומות מטבלת passwords באמצעות הכנסת קלט לשאילתא. איזה קלט מהקלטים הבאים יאפשר לה לבצע את המתקפה?

1

| done | ||